Passive

itu artinya tidak aktif. Kondisi dimana kita dikenai aksi bukan

melakukan aksi. Keadaan dimana kita tidak berbuat apa-apa tapi

mendapatkan sesuatu. Information bukan data. Dua kata ini tidak bisa

dipertukarkan karena secara hakiki beda artinya. Data adalah atribut

suatu object. Informasi adalah pencerahan yang didapat setelah data

diolah. Tanggal itu data, tapi tanggal ulang tahun itu informasi.

Gathering bukan berarti pesta atau acara kumpul-kumpul. Gathering disini artinya kegiatan mengumpulkan sesuatu. Jadi

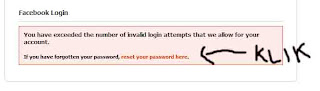

Passive Information Gathering adalah cara mengumpulkan informasi secara pasif alias tanpa melakukan tindakan aktif untuk " menangkap " informasi tersebut.

Lho koq bisa?Imagine this...

Anda di suatu pesta. Ada tamu pesta yang menarik perhatian Anda.

Singkat cerita Anda langsung naksir berat mahluk misterius ini, tapi

Anda pemalu. Bagaimana caranya mendapatkan informasi tentang mahluk itu

tanpa langsung bertanya atau memerintahkan dedemit peliharaan Anda untuk

pergi dan bertanya pada mahluk itu?

Bingung?

Karena Anda terlanjur mikir yang kelewat canggih! Ada beberapa hal yang

bisa di coba. Kalau dia punya peran khusus di acara itu. Anda bisa

nyontek di daftar susunan acara, biasanya penanggung jawab disebutkan

namanya. Atau Anda bisa menempatkan diri sedekat mungkin tapi dalam

jarak yang tidak mencurigakan dari si dia.

Sebagai mahluk sosial,

cepat atau lambat pasti bakal ada yang ngajak ngobrol mahluk incaran

Anda ini bukan? Saat itu minimal Anda akan dapatkan nama panggilannya.

Berbahagialah Anda kalau yang ngajak ngobrol si dia mengawali

pembicaraan dengan

" Eh... nomor hape loe berapa sih? Hape gua baru diformat... "Atau

kalau semua orang di acara itu memakai name tag ya tinggal konsentrasi

dan membaca tanpa melanggar RUU pornoaksi atau pornografi.

Dan Seterusnya...

Bisa toh?Kenapa perluSekarang bayangkan si dia itu server di Network. Karena dia ada di network dan dia server, dia pasti

" ngobrol " dengan mesin-mesin lainnya. Kalau tidak, bagaimana dia menjalankan fungsinya sebagai server?

Itulah

yang dimaksud pakar sekuriti ketika mereka dengan separo bercanda

mengajarkan pada Anda teknik pengamanan yang paling ampuh dan belum

pernah dikalahkan, yaitu :

Cabut

server dari network, masukan dalam brankas yang setelah kuncinya

dibuang, kemudian kubur brankas itu kedalam tanah di padang pasir.

Kenapa padang pasir? Karena hanya di padang pasir permukaan tanah itu

berubah cepat. Begitu selesai ngubur dijamin Anda akan dengan cepat lupa

nguburnya dimana!

Server tidak bisa 100% diamankan karena

secara definitif ( artinya kalau syarat ini tidak terpenuhi dia berhenti

jadi server ) dia tidak dibenarkan terisolir dari dunia luar.

Jadi

awas jangan kelewat getol memprotek server Anda, bisa-bisa hadiahnya

bukan kenaikan gaji tapi malah surat pemecatan karena servernya Anda

protek begitu hebatnya, server itu tidak bisa dihubungi oleh SEMUA

client yang ada!

Jadi kesimpulannya Passive Information Gathering harus dilakukan minimal untuk dua tujuan :

1. Memastikan server SELALU " ngoceh " seperlunya.

2. Memastikan server SELALU jalan sesuai fungsinya.

Jenis informasi yang bisa dikumpulkan secara passive?Banyak. Contohnya :

1. Info-info DNS network

2. Info-info e-mail network

3. Info-info platform server di network

4. Info-info peranan server alias service apa yang running. Ini baik LAN maupun WAN bisa di gather secara passive dan sah.

Kalau

Anda perhatikan semua info ini mau tidak mau harus di expose sebuah

server ke network karena menjadi bagian dari cara server itu

berkomunikasi dengan mesin lain di network dimana dia berada.

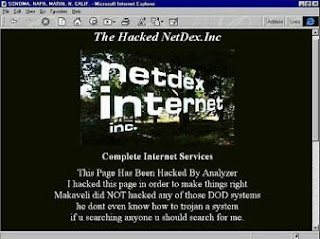

Bagaimana caranyaMacam-macam, tapi karena tempat terbatas saya bahas yang paling cihuy saja dengan online service yang bergelimangan di internet.

Kenapa Cihuy?1.

Gratis. Well virtually gratis. Akses ke internetnya biasanya " ada yang

bayar ". Lho koq mukanya pada mesum? Berpikir positif... berpikir

positif...

2. Gampang cara pakainya. It's a service... nuff said.

Begitu ketemu tampilannya saja saya jamin Anda akan punya feeling apa

yang mesti dilakukan tanpa belajar.

3. Selalu update.

4. Bisa diakses dari mana saja kapan saja selama Anda bisa online.

5. Legal. Did I say CIHUY?

Baik.

Karena merupakan online service ( baca:cara akses tinggal mengunjungi

situsnya saja ) langkah pengoprasian selain membuang waktu dan tempat

untuk dibahas juga kesannya kurang belagu ( baca:kurang mendidik ) gitu.

Jadi sebagai gantinya saya coba highlight saja kegunaan service-service

online ini :

Buat

mengetahui umur subscription sebuah domain, siapa yang menghandle

pengurusan administrasi akun domain, lokasi hosting, silsilah network.

Buat

mengetahui kesehatan sebuah domain. Yep service ini malah sudah

include pengecekan, vonis dan nasehat perbaikan tentang bagaimana setup

DNS yang baik dan benar.

Situs

ini ngehost beberapa service basic sekaligus meski sudah di " upgrade "

misalnya fungsi traceroute yang langsung dikonek ke database geografi

sehingga jalurnya langsung muncul di peta dunia, kemudian tidak seperti

traceroute service yang umumnya start dari server yang melakukan

traceroute, situs ini juga menyediakan traceroute yang start dari PC

Anda secara langsung!

Situs

favorite saya karena hanya dengan memasukan IP atau domain server Anda

akan mendapatkan laporan umum misalnya, konversi IP-URL, TraceRoute,

Scanning Port, dan Whois.

Perhatian...Keempat

situs ini adalah situs-situs yang saya ketahui. Jadi masih banyak situs

sejenis yang mungkin lebih baik dan lebih lengkap gatheringnya

dibanding situs-situs yang saya sebutkan disini.

What's next?Pada bagian

" Kenapa perlu? "

sebetulnya banyak yang bisa digali. Meski saya hanya list dua alasan

untuk melakukan gathering ini tetapi kata " selalu " yang ada di kedua

statement itu mengisyaratkan proses Passive Information Gathering ini

nggak seratus persen sama analoginya dengan orang yang cari info tentang

orang yang ditaksir.

Passive Information Gathering itu jiwanya adalah

preventive

( pencegahan ). Dia hanya berguna buat Anda kalau Anda rajin dan gigih

mengeksplore dan " berpatroli ". Kalau Anda model " sekali jadi "

niscaya nasib Anda seperti foto polaroid yang " sekali jadi " juga ( dan

terus langsung masuk tong sampah ).

Memastikan server selalu " ngoceh " seperlunya itu kurang lebih sama dengan :

1. Penetration testing.

2. Hardening.

3. Patching.

Memastikan server selalu jalan sesuai fungsinya itu kurang lebih sama dengan :

1. Troubleshooting.

2. Programming.

3. Monitoring.

Jadi dengan semangat preventive, nest yang bisa Anda kembangkan dari hasil Anda gather macam-macam informasi ini adalah :

1. Standarisasi ( ISO 27000, ISO 31000, COrbit, ITIL, ...dan seterusnya )

2. Bussiness continuity plan ( backup, DRC, CMDB... dan seterusnya )

3. Outsourcing ( Consulting, training, auditing, assessment... dan seterusnya )

Referensi :

http://www.technicalinfo.net